요즘에는 보통 빠른 접근속도, 빠른 읽기/쓰기 속도, 내구성 등을 이유로

SSD를 사용하지만 용량대비 HDD보다 가격이 비싸 C 드라이브를 제외한

기타 자료들의 저장에는 HDD가 널리 쓰이고 있다.

하지만 HDD는 내구성에 매우 취약한데 HDD의 구조상 어쩔 수 없는 부분이다.

간단히 설명하자면 HDD는 플래터라는 원형 판에 데이터를 쓰고

그 플래터가 스핀하면서 원하는 데이터가 있는 플래터 부분을 헤드가 Access 하는 방식이다.

하지만 플래터와 헤드의 간격은 머리카락의 1/2000 간격이며,

이런 이유가 HDD의 약한 내구성의 원인이 된다.

다양한 이유로 플래터에 손상이 가게되면, 배드섹터가 생긴다.

배드섹터란, 하드 디스크가 물리적 또는 논리적으로 어떤 섹터가 손상을 입어

제대로 판독할 수 없는 현상 또는 해당 섹터를 말한다.

배드섹터가 발생하게 되면 파일 복사 불가, HDD 안에 있는 파일 실행 불가, HDD 인식불가 등

다양한 문제가 발생하는데, 배드섹터를 검사할 수 있는 프로그램을 소개하고자 한다.

사용방법)

1. 위 파일을 실행하면, 이러한 화면이 나오는데 '다음'을 클릭해 넘어간다.

2. 검사항목을 선택할수있는 창이 나온다. 전체/부분 디스크 배드섹터 검사를 선택하고 '다음'을 클릭

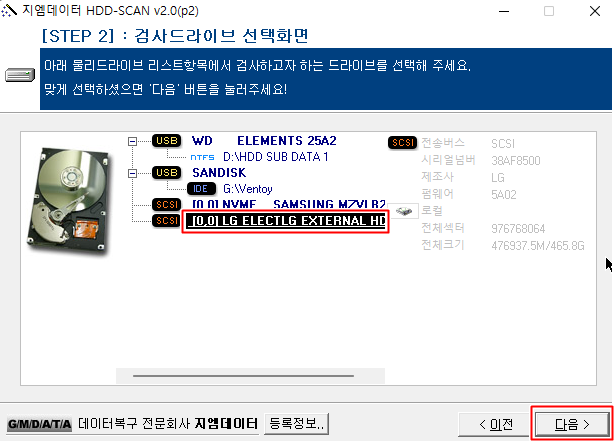

3. 배드섹터를 검사할 HDD를 선택하고 '다음'을 클릭

4. 배드섹터 검사영역을 설정할 수 있다. 보통 '전체영역 검사하기'를 선택하고 '다음' 클릭

5. 배드섹터 검사 창이 나오고, '검사' 를 클릭하면 검사가 진행된다.

6. 검사가 진행되고 진행율과 남은시간으로 진행상황을 확인할 수 있다.

6번에서 만약 남은시간이 1000시간, 10000시간과 같이 뜨거나

검사블럭의 색상이 빨간색으로 나온다면 배드섹터가 있는 HDD며

Low Level Format으로 논리적 배드섹터의 문제는 해결할 수도 있지만

물리적 배드섹터의 경우에는 자가 수리가 불가능에 가깝다.

중요한 자료의 경우에는 백업을 생활화하고, 중요한 HDD에 배드섹터가 발생했을 때에는

자가수리보다는 하루빨리 복구업체를 방문하는것이 좋다.